noviembre 30, 2024 Totalitarismo, Internet y vida virtual

No quiero vivir en un mundo en el que se grabe cada palabra que digo, cada gesto que hago, cada persona con la que hablo, cada forma de expresión creativa, cariñosa o amistosa».

¿Qué es Internet? En el ámbito de la seguridad informática, cada elección desempeña siempre un papel crucial

La red está, quizá, aún al principio de un largo viaje.

Un largo camino por delante, destinado a cambiar con el tiempo.

Ya no es una niña.

Sin embargo, sigue necesitando unos padres responsables y cariñosos.

Sin embargo, parece que la han abandonado a su suerte.

Está a merced de malos consejeros y aprovechados de todo tipo.

Pero, ¿qué es realmente la Red?

En realidad, es un lugar de intercambio.

Como el bar, tan denostado en la última época.

Como la máquina de café de la oficina en la sala de fumadores, tan odiada por los globalistas al estilo de Bill Gates, que querrían abolirla para siempre.

La sociedad no ha retrocedido simplemente.

Ahora está totalmente destruida.

Hay que reconstruirla desde cero.

Completamente.

Algún día volveremos a considerar la solidaridad como una cualidad inherente al ser humano.

Ahora es solo un «más».

Algo que hace que algunos se sientan más en paz consigo mismos.

Una forma «egoísta» de solidaridad.

Al fin y al cabo, somos gotas en el océano.

En la red, como en la vida.

A veces tenemos ganas de rendirnos.

Pero somos seres sistémicos.

Lo que nosotros no seamos capaces de hacer, lo harán otros, para bien o para mal.

Pero siempre debemos resistir.

Exclusivamente por nosotros mismos.

Por nuestro propio crecimiento personal.

De lo contrario, acabaríamos dando la razón a quienes quieren destruir por completo la raza humana.

Y, en consecuencia, solo nos estaríamos perjudicando a nosotros mismos.

Debemos entender que ahora hay muchas variables fuera de equilibrio en el sistema.

Hay una gran inseguridad, una incapacidad para tener visiones a largo plazo, una pobreza que afecta a todos (unos más que otros), una falta de relaciones sociales reales y una humanidad inexistente.

En consecuencia, aumenta la agresividad.

En la calle, por ejemplo.

Como en el bar, como en la red.

Se trata de un fenómeno que está destinado a aumentar cada vez más y que tendremos que tener cada vez más en cuenta.

Cuando salgo a dar un paseo por la naturaleza, los problemas de la vida me parecen menos importantes.

Por eso ya sé que acabaré viviendo completamente en la naturaleza en un futuro muy próximo.

De momento, intento recordar siempre estas sensaciones.

Sobre todo, tenerlos en cuenta.

Todo ello, evitando caer en el túnel del miedo.

Los animales asustados siempre acaban mal.

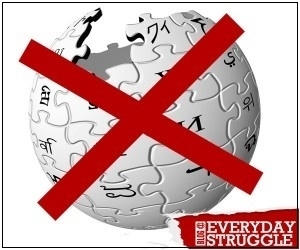

¿Qué es realmente Wikipedia?

Wikipedia siempre ha permitido que las noticias falsas y la propaganda ilegal dominen Internet.

Cuando se trata de temas políticos controvertidos, sucesos de actualidad, teorías conspiratorias y biografías de personas que se oponen al gobierno, las noticias falsas y la propaganda descarada toman el control.

Curiosamente, Wikipedia elude todas las leyes mundiales.

De hecho, nadie es realmente dueño de Wikipedia y piden «donaciones» para financiarse.

Todos los editores son anónimos.

Incluso sus moderadores, llamados «SysOps», son anónimos.

Esto les otorga un gran poder.

Además, nunca pueden ser demandados, precisamente porque no revelan su identidad.

Los poderes de estos «SysOps» son altísimos.

Si no les gustan sus cambios o comentarios, bloquearán su IP para que ya no pueda acceder a ella.

Es cierto que la IP puede suplantarse fácilmente.

Pero no conocer a la persona que te juzga es simplemente una tiranía.

Sin duda, no es información libre.

Todos dicen ser «voluntarios».

Ese es el verdadero problema.

Cualquiera que dedique una parte de su tiempo sin ánimo de lucro puede ser financiado por debajo de la mesa por personas u organizaciones externas.

No se requiere cualificación alguna para ser voluntario.

Cualquiera puede presentarse y convertirse en redactor.

Al ser todos voluntarios, no reciben remuneración alguna por su trabajo en la propia Wikipedia.

Por lo tanto, no es necesario verificar su identidad.

En este punto, es bastante obvio que el Estado profundo está involucrado en Wikipedia.

Y de una forma muy profunda.

Tras un periodo de aprendizaje, los «voluntarios» se convierten primero en «Usuarios Confirmados Ampliados» y, más tarde, en «SysOps».

En este último caso, los SysOps pueden deshacer cambios, bloquear usuarios y borrar páginas.

Incluso pueden modificar páginas que se supone que están totalmente protegidas.

Límites sociales

Las personas que están en Internet son las mismas que se encuentran en la vida cotidiana.

Ahora bien, ¿cómo se supone que un internauta va a hacer o dejar de hacer algo distinto a lo que harían las mismas personas fuera de la red?

El problema es que, a partir de los 30 años, el 90 % de los amigos son también compañeros de trabajo.

Pasamos la mayor parte del tiempo en el trabajo, yendo y viniendo, comiendo durante la pausa del almuerzo.

Por lo tanto, la pantalla del ordenador ofrece una vía de escape para socializar con personas que no son colegas.

En definitiva, se trata de una red social.

Un mecanismo de evasión (similar a la televisión) que permite escapar de la rutina laboral.

Especialmente de las limitaciones sociales impuestas por la vida laboral.

El nuevo Gran Hermano

Mi afición por las redes sociales proviene, obviamente, de todos estos «pequeños» detalles que no son tan importantes para muchos.

Incluso hace años era bastante fácil entender este aspecto.

Febrero 25, 2012

A través del pico lúdico, Facebook nos está archivando a todos.

Sabe cuáles son nuestros gustos, quiénes son nuestros amigos, a dónde vamos, nuestra orientación sexual, y archiva cada publicación y cada foto.

Y todo ello sin tener que rendir cuentas a ninguna autoridad.

Y censura.

Gracias a la tozudez de un trabajador temporal al que se le paga un dólar la hora, ha aparecido un manual en el que se expone la política de la compañía a la hora de gestionar los presuntos abusos cometidos por sus clientes.

Se castigan el racismo, el acoso sexual y las amenazas.

En eso estamos todos de acuerdo.

El manual también establece que no se pueden hacer invitaciones sexualmente explícitas, representar juguetes eróticos y fetiches en contextos sexuales, utilizar imágenes negativas retocadas con Photoshop, utilizar lenguaje explícito y violento.

Eso sigue estando bien, nada que objetar.

Sin embargo, la prohibición de publicar imágenes de mujeres amamantando, por ejemplo, es muy dudosa.

No creo que puedan ser imágenes vulgares o de contenido erótico, sino infinitamente dulces.

Sobre todo teniendo en cuenta que se pueden publicar imágenes con fluidos corporales de todo tipo.

Me suena a censura clásica al estilo americano.

Como la prohibición de la vulgaridad.

Sin embargo, se emiten reportajes macabros que rozan lo ético.

Además, este poder de censura, que es universal pero carece de legitimidad formal, puede utilizarse en el futuro para censurar ideas, denuncias y movimientos de protesta inconvenientes.

Facebook es un nuevo Gran Hermano.

Pero es tan útil y entretenido (además de estar muy de moda) que casi nadie identifica ni denuncia su peligro.

Una web dentro de otra web

La cantidad de información sobre los intereses de los usuarios que posee Facebook es increíble.

La nueva frontera del consumo global.

Es el medio de promoción más poderoso que existe en la actualidad.

Desde luego, no era difícil de imaginar hace unos años.

Febrero 13, 2011

Mientras se discute constantemente sobre el miedo a la intrusión en la privacidad (un miedo que, por otra parte, ya se produce de forma invasiva sin que nadie o casi nadie se dé cuenta), al mismo tiempo cobra fuerza una revolución histórica que afecta a las pautas de consumo de «solo» unos pocos miles de millones de personas.

Me refiero, por supuesto, a Facebook, cuyo potencial es realmente notable.

El caudal de información sobre los intereses de los usuarios es, de hecho, una riqueza increíble.

Es la nueva frontera del consumo global y la forma de promoción más poderosa de la que disponemos.

Es como una «web en la web».

Facebook, en definitiva, tendrá el control total sobre los gustos, intereses y estilos de vida de cientos de millones de personas.

Ya no habrá perfiles anónimos.

Serán personas perfectamente identificadas, lo que permitirá tener una representación muy fiable e increíblemente detallada de quiénes son esos cientos de personas que representan la mayoría absoluta del consumo y los ingresos del mundo.

Un verdadero tesoro de información.

Pero, sobre todo, será una gran herramienta para promocionar una empresa o la imagen pública.

Ciberocupación

La ciberocupación consiste en registrar nombres de dominio idénticos a marcas famosas.

El objetivo es crear sitios con un nombre que recuerde a algo muy popular.

Esta técnica de ocupación abusiva de nombres de dominio tiene por objeto, naturalmente, llevar a cabo prácticas de competencia desleal entre empresas.

De hecho, no existe ningún derecho de propiedad sobre un nombre asociado a un dominio.

Sin embargo, existe un derecho de asignación del dominio, según los principios que rigen los procedimientos de asignación de nombres de sitios.

Pero, ¿en base a qué criterios las autoridades de nombres asignan un sitio a una persona y no a otra?

Se basan en el principio general del «orden de llegada».

Este principio conlleva la obligación de respetar las normas establecidas por las autoridades.

Estos criterios son principalmente los de la buena fe y el juego limpio.

Entonces, si alguien registra un sitio con un dominio que lleva su nombre o el de su empresa, ¿qué se puede hacer para recuperarlo?

Hay tres vías posibles :

La primera es dirigirse directamente a la persona que registró ese nombre de dominio e iniciar una negociación comercial para hacerse con él.

O solicitar a las autoridades que renuncien al nombre de dominio.

La tercera opción es solicitar la cesión del nombre a un juez, interponiendo una demanda civil. Este último procedimiento solo es posible si el nombre de dominio cuya cesión se solicita es una marca registrada.

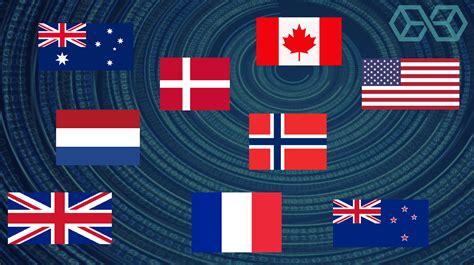

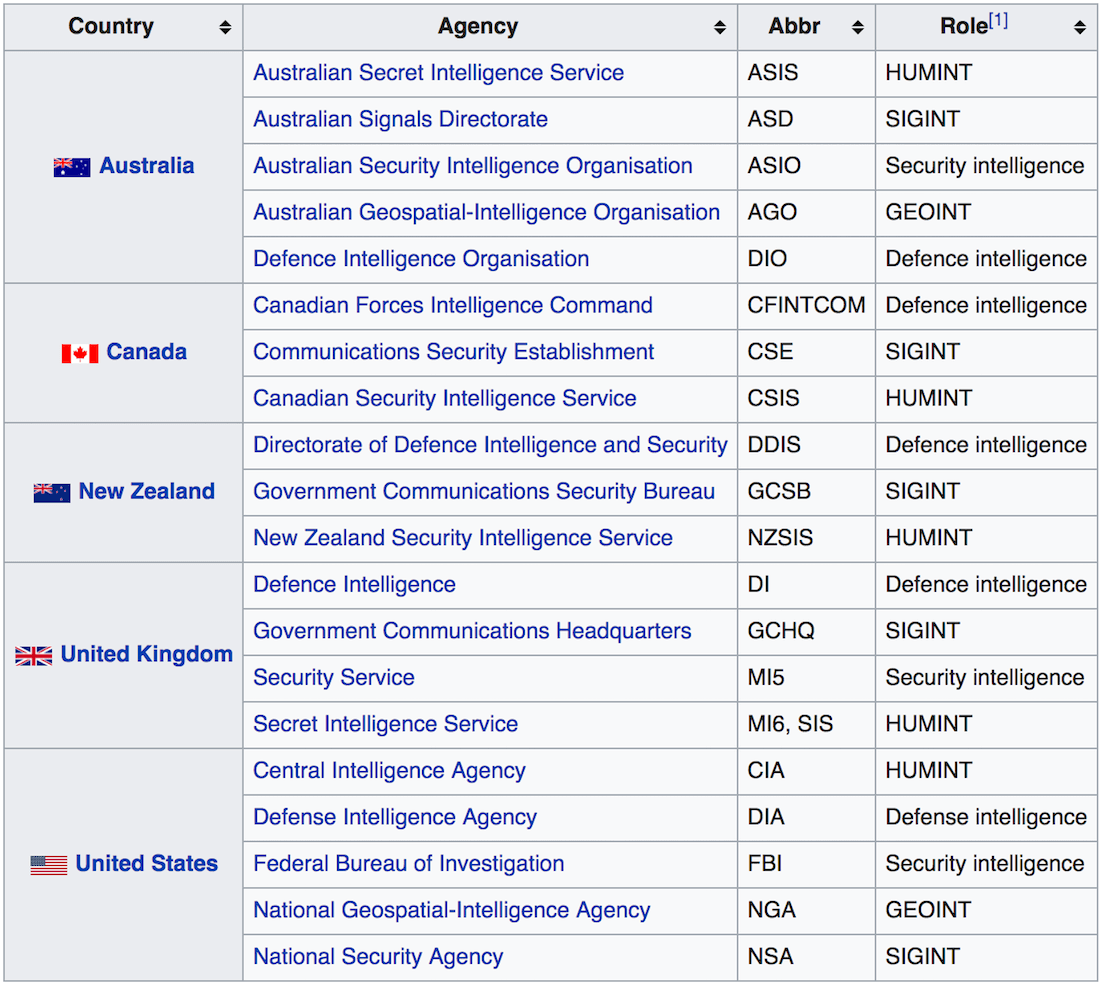

Vigilancia mundial

Cada vez más personas buscan información sobre las llamadas alianzas de vigilancia Cinco Ojos, Nueve Ojos y Catorce Ojos.

Se trata de organizaciones internacionales que colaboran para recopilar datos de vigilancia masiva.

De hecho, los términos «Cinco Ojos», «Nueve Ojos» y «Catorce Ojos» son muy comunes en la comunidad de Internet que se ocupa de todas las cuestiones relacionadas con la privacidad.

Estas redes, de hecho, llevan décadas espiando a la gente.

Son políticas establecidas desde hace mucho tiempo que comenzaron poco después de la Segunda Guerra Mundial.

Por supuesto, todas estas agencias trabajan en estrecha colaboración no sólo con los principales proveedores de Internet.

Sino especialmente con las grandes empresas tecnológicas que utilizan las infraestructuras más importantes.

Todo esto significa que el proveedor de Internet de cada uno puede convertirse en un «espía» en potencia.

Que registra todas las actividades de sus usuarios y luego envía los datos a diversos estados.

No, no se trata de una teoría «conspirativa».

La existencia de programas de vigilancia global como PRISM o la room 641a en la sede del proveedor de Internet AT&T es a estas alturas bien conocida por cualquiera que se ocupe de este tema.

Pero afortunadamente existen algunas soluciones sencillas (y a menudo baratas) para proteger los datos personales.

Cinco Ojos

La denominada Alianza de Vigilancia de los Cinco Ojos (FVEY) está formada por los siguientes países:

Australia

Canadá

Nueva Zelanda

Reino Unido

Estados Unidos

La alianza se remonta a la Segunda Guerra Mundial y es consecuencia del pacto de 1946 entre el Reino Unido y Estados Unidos.

Este acuerdo formalizó desde sus inicios una asociación entre el Reino Unido y Estados Unidos para la recopilación y el intercambio de información de inteligencia.

Esta asociación se reforzó primero durante la Guerra Fría y se estrechó aún más después de 2001.

En 2013, Edward Snowden reveló muchos detalles sobre esta alianza en su monumental obra.

Snowden fue el primero en desvelar claramente todas las actividades de vigilancia del Gobierno estadounidense y sus aliados más cercanos.

Por supuesto, las diferentes agencias de vigilancia de los llamados Cinco Ojos trabajan todas juntas para recopilar, grabar y guardar todas las actividades posibles.

Por tanto, no es de extrañar que estos cinco países sean también los que menos respetan la intimidad de sus ciudadanos.

En concreto, los peores son :

Reino Unido : desde la aprobación de el Investigatory Powers Act en 2016, todos los proveedores de servicios de internet y empresas de telecomunicaciones están obligados a registrar el historial de navegación, los tiempos de conexión y todos los mensajes de texto.

Estos datos deben conservarse durante al menos dos años y ponerse a disposición de las agencias gubernamentales británicas y sus socios sin necesidad de una orden judicial.

Estados Unidos : el gobierno estadounidense fue el primero en poner en marcha una recopilación de datos cada vez más masiva de los principales proveedores de servicios de telecomunicaciones e internet (véase el programa PRISM).

En marzo de 2017, los proveedores de servicios de internet recibieron la autorización legal para registrar la actividad de sus usuarios y venderla a terceros.

Australia : ha aplicado las mismas leyes de retención de datos que el Reino Unido.

Por lo tanto, podemos ver inmediatamente que la llamada Alianza de Vigilancia de los Cinco Ojos alberga las agencias de servicios de vigilancia más poderosas de todo el planeta, ya se trate de la infame NSA en Estados Unidos o del GCHQ en el Reino Unido.

Estas agencias, por supuesto, tienen autoridad para obligar a cualquier empresa a registrar los datos de sus usuarios y entregárselos.

Así, también gracias a la aplicación de la Patriot Act en 2001, tienen el poder de recopilar cualquier dato federal.

Este poder se obtuvo principalmente mediante el uso de Cartas de Seguridad Nacional.

Más tarde, estas tendencias se extendieron primero al Reino Unido y Australia.

Después, se extendieron también a Canadá y Nueva Zelanda.

Nueve ojos

La Alianza de Vigilancia de los Nueve Ojos está formada por los siguientes países :

Los cinco ojos más países

Dinamarca

Francia

Países Bajos

Noruega

La existencia de la Alianza de Vigilancia de los Nueve Ojos se menciona en diversas fuentes y se dio a conocer al gran público tras las revelaciones de Snowden en 2013.

No es más que una extensión de la Alianza de Vigilancia de los Cinco Ojos, con un tipo de cooperación muy similar.

El objetivo es, por supuesto, la recopilación y el intercambio de datos de vigilancia masiva.

Catorce Ojos

La Alianza de Vigilancia de los Catorce Ojos está formada por los siguientes países:

Los nueve países pertenecientes a los Nueve Ojos

Alemania

Bélgica

Italia

Suecia

España

La alianza entre estos países, que entró en vigor en 1982, persigue los mismos objetivos.

No es más que una ampliación del acuerdo original entre los nueve países pertenecientes a la iniciativa Nine Eyes.

El nombre oficial de esta alianza de 14 países es SIGINT Seniors Europe (SSEUR).

La peligrosa cooperación entre la NSA y el GCHQ dentro de la Alianza de Vigilancia de los Cinco Ojos

Varios documentos gubernamentales publicados a través del sistema FOIA revelan la estrecha relación entre la NSA y el GCHQ.

De hecho, no es de extrañar que estas dos agencias de inteligencia colaboren estrechamente.

Las dos entidades de vigilancia son las más poderosas del mundo y mantienen lazos históricos y lingüísticos.

Un documento ultrasecreto de la NSA de 1985, publicado en 2018 a petición de la Ley de Libertad de Información (FOIA, por sus siglas en inglés), revela la estrecha cooperación que continúa en la actualidad y que se basa en el pacto de 1946 entre el Reino Unido y los Estados Unidos mencionado anteriormente :

El acuerdo, fechado el 5 de marzo de 1946, consta de doce párrafos cortos y fue redactado de forma tan general que no fue necesario realizar ningún cambio, a excepción de algunos nombres propios.

Lo firmaron un representante británico de la Junta de Inteligencia de Señales de Londres y un alto funcionario estadounidense de la Junta de Inteligencia de Comunicaciones del Estado, el Ejército y la Marina (una organización anterior que dio origen a la actual Junta Nacional de Inteligencia Exterior).

Los principios en los que se basa el acuerdo permanecen inalterados y permiten una asociación global e interdependiente.

De hecho, el acuerdo básico permite el intercambio de todos los resultados COMINT, incluidos los productos finales y los datos colaterales pertinentes relativos a cada modelo de objetivo en todo el mundo, salvo exclusión específica solicitada por una de las partes.

Otro documento ultrasecreto de la NSA de 1997, publicado en 2018 tras ser «desclasificado», profundiza en la estrecha colaboración entre la NSA y el GCHQ: :

Algunos centros del GCHQ existen únicamente para cumplir tareas de la NSA.

La NSA y el GCHQ desarrollan conjuntamente planes de recolección para reducir la duplicación y maximizar la cobertura a través de sitios conjuntos y tareas cruzadas, a pesar de los cierres de estos.

En este punto, es importante hacer referencia al sistema de vigilancia Echelon.

El sistema de vigilancia Echelon

Echelon es una red de espionaje a gran escala utilizada por los países pertenecientes a la Alianza de Vigilancia de los Cinco Ojos.

The Guardian lo describió de la siguiente manera:

Se trata de una red mundial de estaciones de espionaje electrónico que pueden espiar teléfonos, faxes y ordenadores.

Puede rastrear incluso cuentas bancarias.

Toda esta información se almacena en ordenadores Echelon, que pueden guardar millones de datos sobre personas.Sin embargo, oficialmente Echelon no existe.

Aunque las pruebas de la existencia de Echelon se han multiplicado desde mediados de los años noventa, Estados Unidos niega categóricamente su existencia, mientras que el Gobierno británico ofrece respuestas evasivas a las preguntas sobre el sistema.

A pesar de los numerosos desmentidos en este sentido, algunos informantes confirmaron todas las hipótesis formuladas.

En este sentido, las declaraciones de Perry Fellwock y Margaret Newsham resultaron relevantes.

¿Por qué es importante evitar los países pertenecientes a la Alianza de Vigilancia de los Catorce Ojos?

Siempre que sea posible, es mejor evitar los servicios ubicados en dichos países.

En algunos de ellos pueden producirse problemas relacionados con la privacidad de los datos.

También debe evitar los países pertenecientes a la Alianza de Vigilancia de los Cinco Ojos : Estados Unidos, el Reino Unido, Canadá, Australia y Nueva Zelanda.

No obstante, algunos afirman que las preocupaciones sobre estas jurisdicciones son exageradas.

Sin embargo, los acontecimientos vividos en los últimos años deberían hacernos reflexionar.

De hecho, son precisamente los países que están sufriendo las consecuencias más graves los que forman parte de esta alianza.

A menudo, y mención especial para Australia y Nueva Zelanda, ya no se respetan ni siquiera los derechos civiles más fundamentales.

Por lo tanto, es bastante ingenuo pensar que una empresa que proporciona acceso VPN con sede en EE. UU. o Canadá puede garantizar el mismo nivel de privacidad que otra con sede en Alemania (donde existe una normativa muy estricta en materia de privacidad, a pesar de ser un estado miembro de la Alianza de Vigilancia de los Catorce Ojos), en Suiza o especialmente en algunos países del Caribe (donde a menudo todavía existen leyes que no permiten la divulgación de ningún dato personal).

Sobre este tema, la literatura es interminable.

A continuación se muestran algunas de las más famosas de los últimos años :

Riseup, una VPN y servicio de correo electrónico con sede en Seattle, se vio obligada a recopilar los datos de todos sus usuarios por orden del FBI, sin poder advertirles previamente de ningún modo (técnicamente, se trataba de un procedimiento judicial denominado «gag order»).

Lavabit, otro servicio de correo electrónico con sede en Estados Unidos, también tuvo que cerrar después de que el gobierno estadounidense exigiera claves de cifrado y acceso total a los correos electrónicos de todos los usuarios. En lugar de aceptar esta exigencia, el propietario decidió cerrar el negocio.

IPVanish, un servicio VPN con sede en EE. UU., también se vio obligado a recopilar los datos de todos sus usuarios debido a una investigación criminal del FBI. Todo ello, mientras en su página web afirmaba ser una «VPN sin registros» y, sobre todo, sin advertir en modo alguno a los usuarios desprevenidos.

HideMyAss, un servicio VPN con sede en el Reino Unido, recibió la orden de un tribunal local de recopilar los datos de los usuarios y entregarlos a las autoridades británicas lo antes posible. Una vez más, la noticia no se hizo pública hasta después de que se hubiera emitido la orden.

Proton Mail, una conocida VPN y servicio de correo electrónico con sede en Ginebra (Suiza), atendió nada menos que 5.971 solicitudes de datos de las autoridades en 2023. El caso cobró relevancia pública después de que la empresa facilitara a la policía española la dirección de correo electrónico de recuperación de la cuenta de uno de sus clientes.

Estos son solo algunos ejemplos.

Pero seguro que hubo muchos otros que nadie (ni siquiera las personas afectadas) conocía.

Como se desprende fácilmente de estos ejemplos, cuando las autoridades obligan a un proveedor a recopilar y entregar datos, suelen utilizar una combinación de «gag order»y Cartas de Seguridad Nacional.

Un procedimiento blindado.

De este modo, las autoridades pueden actuar completamente a espaldas de los clientes del proveedor, que no se enteran de nada hasta que ya es demasiado tarde.

Cualquier empresa informática (o de telecomunicaciones) con domicilio social en uno de los cinco países de la Alianza de Vigilancia de los Cinco Ojos puede, en cualquier momento, convertirse en una herramienta para la recopilación de datos por parte de las agencias locales de vigilancia masiva.

Esta es la razón fundamental por la que la jurisdicción siempre desempeña un papel crucial en cualquier elección que se haga en el ámbito de la ciberseguridad.